Einführung

Der Zero-Trust-Ansatz basiert darauf, dass keinem Benutzer, Gerät oder Netzwerkstandard automatisch vertraut wird, nicht einmal den eigenen Mitarbeitern. Jeder Zugriff auf Ressourcen muss immer überprüft und validiert werden. Mit diesem Sicherheitsansatz wird die Abwehrfähigkeit eines Unternehmens gefördert.

Doch woher kommt eigentlich Zero Trust?

Der Ursprung von Zero-Trust kommt aus der IT-Sicherheitsbranche. Es war eine Reaktion auf die wachsenden Herausforderungen und schwachen existierenden Sicherheitsmodelle. Insbesondere mit dem Aufkommen von Cloud-Computing, mobilen Geräten und Remote-Arbeit wurde Zero Trust immer verbreiteter. Der Grundgedanke ist, dass die Sicherheitsrichtlinien kontinuierlich validiert und angepasst werden, um so potenzielle Bedrohungen zu erkennen, bevor sie Schaden anrichten können.

Herausforderungen traditioneller Sicherheitsmodelle

Traditionelle Sicherheitsmodelle basieren mehrheitlich auf dem Perimeter-Ansatz: Alles was innerhalb des Netzwerkes der Organisation ist, wird als sicher betrachtet und nur externe Zugriffe werden als potenzielle Bedrohungen gesehen. Doch mit der Zeit kommt diese Sichtweise immer mehr an seine Grenzen.

Gerade mit dem Anstieg von Remote-Arbeit und Cloud-Diensten verschwimmen diese Grenzen ineinander. Ein Angreifer nutzt genau diese Schwachstellen aus, um unbemerkt in das Netz einzudringen und grossen Schaden anzurichten. Dabei braucht es nur einen einzigen kompromittierten Zugangspunkt. Deshalb benötigen Unternehmen den Zero-Trust-Ansatz, welcher die Sicherheitsmassnahmen direkt auf Ressourcenebene implementiert, unabhängig vom Standort des Nutzers oder Systems.

Der Zero-Trust-Ansatz im Detail

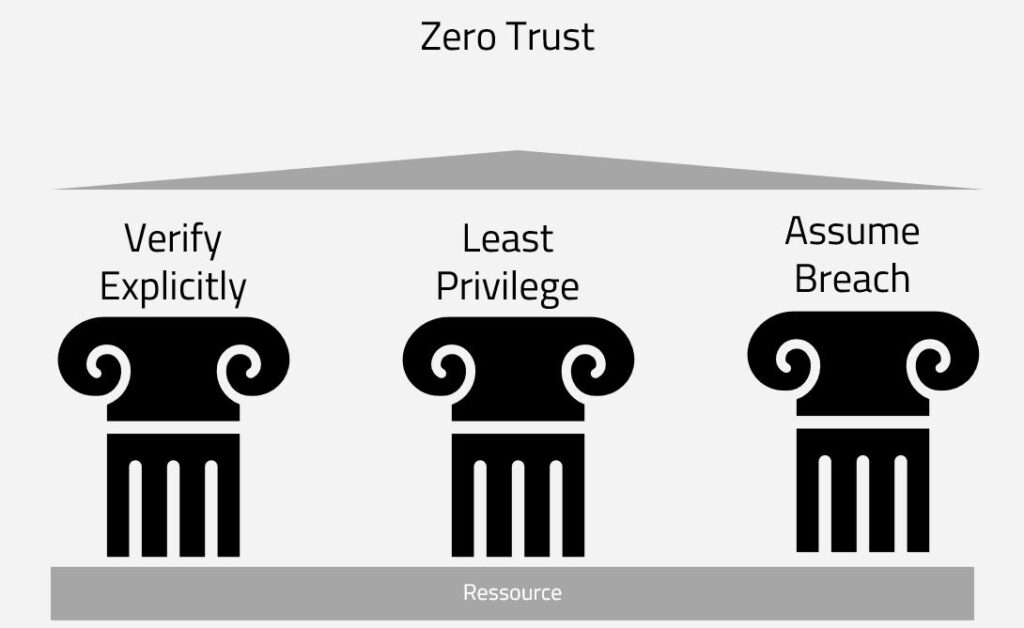

Wie genau funktioniert der Zero-Trust-Ansatz überhaupt im Detail? Diese Frage wird in diesem Kapitel behandelt. Der Ansatz besteht aus drei Säulen, die auch als Philosophie von Zero-Trust betrachtet werden können.

- Verify explicitly: Alle Zugriffsanfragen müssen explizit verifiziert werden. Dabei spielen MFA (Multifaktorauthentifizierung) und auch eine kontinuierliche Risikobewertung eine wichtige Rolle. Grundsätzlich ist das Ziel, Identitäten, Geräte, Anwendungen und Datenquellen zuverlässig zu überprüfen.

- Least Privilege: Hier wird der Zugriff nach dem Prinzip der minimalen Rechtevergabe geregelt. Benutzer und Anwendungen erhalten die Berechtigungen, die sie für ihre Aufgaben tatsächlich brauchen, und nicht mehr. So reduziert man das Risiko eines unbefugten Zugriffs auf eine Ressource bereits stark.

- Assume Breach: Dieses Prinzip beschreibt die Einstellung, dass man immer davon ausgehen muss, dass das System angegriffen wird und Schwachstellen ausgenutzt werden. Deshalb werden Sicherheitsmassnahmen so konzipiert, dass Bedrohungen bereits frühzeitig erkannt werden und so effizient bekämpft werden. Durch eine konstante Überwachung, Protokollierung und Analyse von Aktivitäten bleibt das Netzwerk widerstandsfähig gegenüber Angriffen.

Implementierung von Zero Trust

Eine zentrale Frage ist, wie Unternehmen den Zero-Trust-Ansatz erfolgreich implementieren können. Dafür erfordert es einen strukturierten Ansatz und eine sorgfältige Planung.

- Bestandsaufnahme: Zunächst müssen alle Geräte, Nutzer und Anwendungen im Unternehmen erfasst werden. Das beinhaltet eine vollständige Inventarisierung der IT-Infrastruktur, einschliesslich Netzwerke, Cloud-Dienste, Endgeräte und Zugriffsberechtigungen. Durch eine anschliessende Analyse stellt man fest, welche Systeme besonders geschützt werden müssen und wo es Sicherheitslücken gibt.

- Definition von Richtlinien: Unternehmen müssen klare Zugriffsrichtlinien basierend auf Rollen und Risiken definieren. Dazu gehört, wie oben bereits erwähnt, das Prinzip mit den geringsten Rechten (Least Privilege). Zusätzlich sollten adaptive Zugriffskontrollen implementiert werden, die sich an das Risikoprofil eines Nutzers anpassen.

- Technologische Umsetzung: Die Implementierung erfolgt durch Sicherheitslösungen wie IAM-Systeme (Identity and Access Management), Netzwerkschutzlösungen und Überwachungs-Tools. Ein Best-Practice im Bereich von IAM ist MFA (Multi-Faktor-Authentifizierung). Zudem ist eine Echtzeitüberwachung wichtig, um unautorisierten Zugriff zu verhindern.

- Schulung und Sensibilisierung: Der Faktor Mensch bleibt ein entscheidendes Element. Mitarbeiter sollten regelmässig zu den neuen Sicherheitsrichtlinien geschult werden. Dazu gehören praxisnahe Schulungen, die auf die spezifischen Bedrohungsszenarien des Unternehmens angepasst sind.

Fazit

Der Zero-Trust-Ansatz bietet Unternehmen die Möglichkeit, ihre Sicherheitsarchitektur an die aktuellen Herausforderungen anzupassen. Herkömmliche Perimeterschutzmassnahmen stossen an ihre Grenzen und genau deshalb wird Zero Trust, mit seinem Prinzip des kontinuierlichen Misstrauens, immer wichtiger. Die Umsetzung erfordert einen gewissen Aufwand, doch die erhöhte Widerstandsfähigkeit gegen Cyberangriffe zahlt sich langfristig aus. Letztendlich trägt Zero Trust dazu bei, nicht nur Sicherheitsrisiken zu minimieren, sondern auch Vertrauen in die IT-Infrastruktur nachhaltig zu stärken.

Falls wir Ihr Interesse geweckt haben und Sie noch mehr über Zero Trust erfahren wollen und darüber, wie Sie das konkret bei Ihrem Unternehmen umsetzen können, freuen wir uns über eine erste Kontaktaufnahme.